TCP 포트 스캔 결과

80번 포트로 웹 페이지 접속

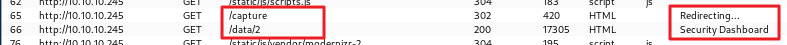

"Security Snapshot" 메뉴를 클릭하면 '/data/[id]' 경로로 리다이렉트 됨

다른 계정의 스캔 결과도 [id]만 바꿔서 조회 가능

데이터가 존재하는 계정은 0 밖에 없다

0 계정의 pcap 파일을 다운로드

아까 포트 스캔 했을때, ftp 포트가 열려있는게 눈에 띄었다

다운받은 pcap 파일에 FTP 필터를 적용해서 보면

nathan 계정의 패스워드를 확인 가능

ssh에서 해당 계정으로 로그인 시도 ㄱ

성공

flag 확인

권한 상승

이것저것 뒤져보다가 파일이 너무 많아서 getcap 명령으로 탐색해봤다

군침이 싹 도는 cap_setuid 발견

구글링해서 이런걸 찾았다

https://gtfobins.github.io/gtfobins/python/

대충 파이썬에 CAP_SETUID 기능이 설정되어 있으면, uid를 조작하여 권한을 상승하는 방법이 존재한다는 내용

파이썬 ㄱ

root 플래그 확인 성공

'침투 테스트 > HackTheBox' 카테고리의 다른 글

| [Hack The Box] GreenHorn 워게임 풀이(depix) (1) | 2024.12.09 |

|---|---|

| [Hack The Box] EvilCUPS 워게임 풀이(CVE-2024-47176) (0) | 2024.12.06 |

| [Hack The Box] TwoMillion 워게임 풀이(command injection) (2) | 2024.12.04 |

| [Hack The Box] PermX 워게임 풀이(CVE-2023-4220) (1) | 2024.11.15 |

| [Hack The Box] 시작하기 (VPN 설정 방법) (1) | 2024.10.25 |